Un Consultant En Costume Bleu Offre Une Solution D'accès Restreint. Concept De Sécurité Informatique Et Informatique Pour La Matrice De Contrôle D'accès, La Gestion Des Identités, L'autorisation Et L'authentification. Banque D'Images Et

Collection d'icônes de ligne de sécurité informatique. Protection des données, sécurité Nerk, contrôle d'accès, confidentialité des informations, cyberdéfense, Sécurité numérique, en ligne Image Vectorielle Stock - Alamy

Sécurité informatique et sécurité des systèmes d'information - broché - Jacques Claviez - Achat Livre | fnac

La Sécurité Informatique, Protection Des Données, Le Concept De Contrôle D' accès Clip Art Libres De Droits , Svg , Vecteurs Et Illustration. Image 55492731.

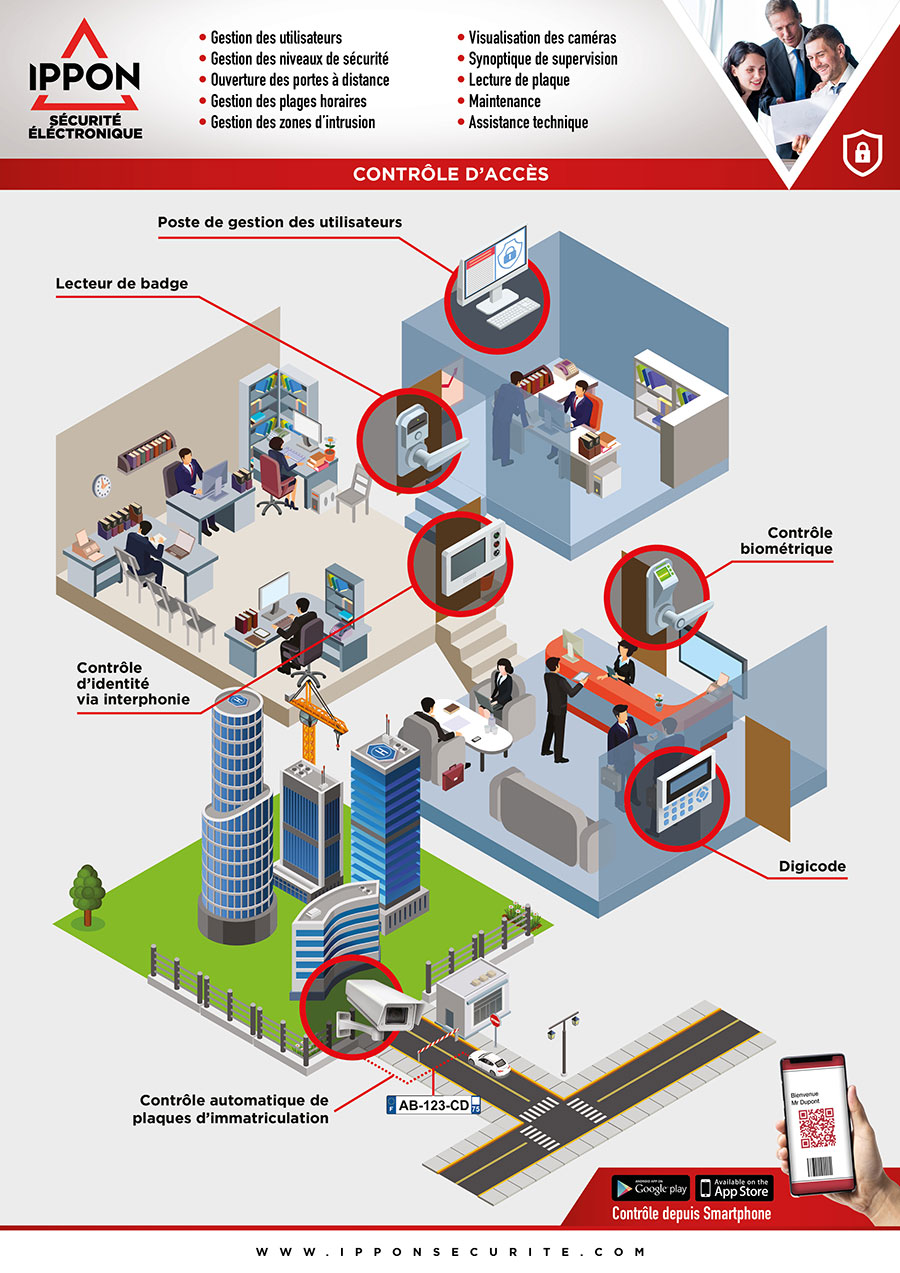

Installation d'un système de contrôle d'accès : une nécessité pour la sécurité de votre entreprise - Le blog techno

Protection Du Téléphone Mobile Sécurité Informatique Contrôle D'accès Plat 3d Concept De Vecteur De Style Isométrique | Vecteur Premium

Les 10 mesures de sécurité des TI no.2 Appliquer les correctifs aux systèmes d'exploitation et aux applications - ITSM.10.096 - Centre canadien pour la cybersécurité